Tutorial:

Túnel VPN WireGuard entre dos islas de redes

El objetivo de este ejemplo es que un ordenador situado en la isla 1 pueda acceder a la página web (http/80) del Web-IO situado en la isla 2 a través del túnel VPN. Y no debe ser posible ninguna otra comunicación entre las dos islas.

Requisitos

-

Los Microwalls y los usuarios de ambas islas están configurados con los parámetros IP indicados en el gráfico.

-

La gestión basada en la web de los dos Microwalls está accesible en la Intranet del cliente.

Nota: En el ejemplo descrito aquí, y en aras de la simplicidad, el Microwall ejecuta la configuración del cliente VPN. Esto incluye también la sensible clave privada (Private Key) que autentica al cliente. Para entornos con mayores exigencias de seguridad se debería generar las claves en el cliente mismo y solo transmitir al Microwall la clave pública (Public Key) no crítica.

Pasos a seguir

1. Configuración de Microwall como servidor de VPN

-

Inicie un navegador en la red LAN del cliente y abra vía https una conexión con Microwall que deba trabajar como servidor de la VPN (10.20.0.189).

-

Navegue a la página "Home" a "Servidor VPN" y a "Entorno VPN".

-

El "IP virtual" del servidor para VPN o el rango de IP del túnel para VPN puede ser elegido con amplia libertad. Solo no puede estar en conflicto con los rangos de IP de las redes implicadas (isla 1, isla 2 e Intranet).

-

En el puerto de escucha UDP indicado, el servidor de VPN espera las conexiones entrantes del cliente de VPN.

-

Guarde los cambios y navegue a través de "Home" y "Servidor VPN" hasta "Inventario de clientes".

Crear el cliente para VPN

-

Para crear un nuevo cliente de la VPN, pulse en primer lugar el símbolo de más. Para realizar la puesta en servicio simplificada, descrita aquí, en la que el Microwall del servidor genera el archivo de configuración para el cliente, tiene que activar la opción "Configuración avanzada" 1.

-

Adjudique la dirección IP del cliente de VPN 2 dentro del rango del túnel VPN y seleccione un nombre para el cliente.

-

Introduzca en "Rango IP Site-to-Site" 3 el Net-ID de la red isla distante situada en el cliente VPN.

-

Pulse "GENERAR CLAVES" 4. Microwall genera una pareja de claves pública y privada para el cliente de la VPN. Microwall utiliza la sensible clave privada exclusivamente para generar el archivo de configuración del cliente de VPN y esta solo se muestra en este diálogo. Esa clave no se guarda.

-

Los ajustes previos de "Punto final (servidor VPN)", "IP permitidos" y "Keep Alive" 5 pueden ser aceptados sin modificar en este ejemplo.

-

Con el botón "Descargar archivo Config" 6 puede descargar ahora el archivo de configuración y guardarlo. Tenga en cuenta que ese archivo de configuración también contiene la clave privada confidencial para el cliente de la VPN. Adopte las medidas adecuadas para proteger ese archivo frente al acceso no autorizado.

-

Una vez descargado el archivo de configuración, pulse "Agregar" 7 para finalizar la creación del cliente de VPN. Para guardar, pulse "Guardar" en el resumen siguiente del cliente de la VPN.

Definir las reglas de autorización

-

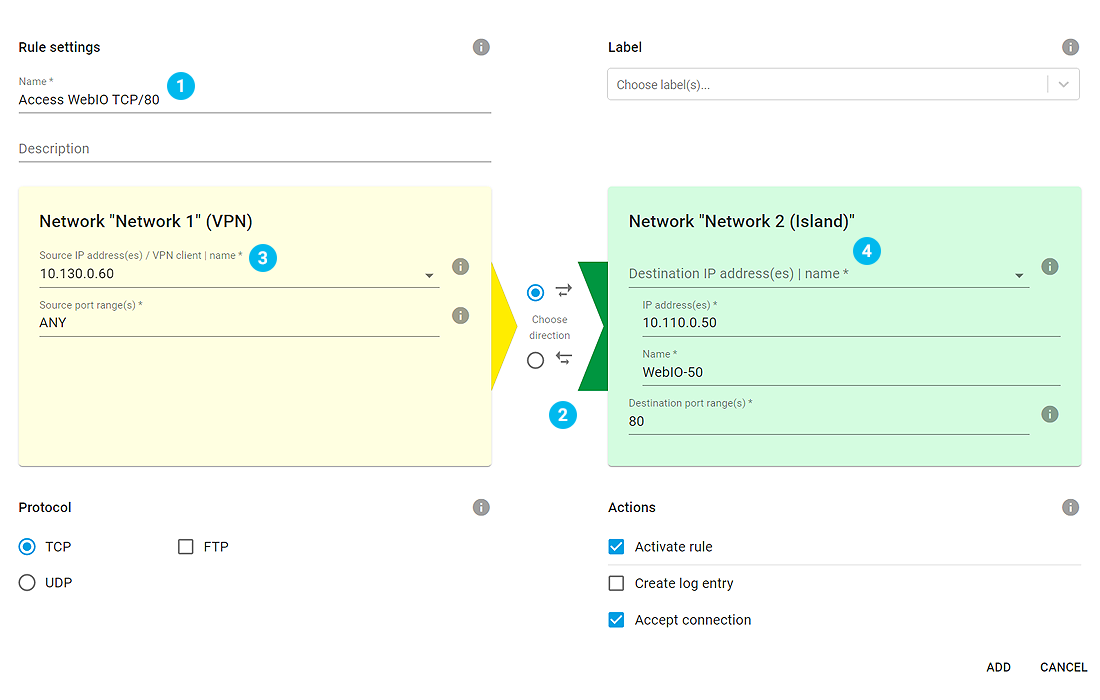

Para autorizar el acceso web del ordenador en la isla 1 a las páginas web del Web-IO en la isla 2 es necesario definir una regla de autorización. Navegue para ello a través de la página "Home" y "Servidor VPN" hasta "Reglas VPN". Para crear una nueva regla de autorización pulse en primer lugar el símbolo de más.

-

Introduzca un nombre arbitrario para la regla 1.

-

Al pulsar en la flecha de dirección 2 define que se trata de una conexión entrante en la isla del Web-IO.

-

Introduzca en "IP origen" 3 la dirección IP del ordenador remoto (10.130.0.60) situado en la isla 1 que deba acceder al Web-IO. Seleccione como puerto de origen "any", pues, por regla general, el sistema lo determina dinámicamente en el lado del cliente y no puede ser definido.

-

Introduzca en "IP destino" 4 la dirección IP del Web-IO situado en la isla 2 (10.110.0.50). Como "Puerto destino" introduzca "80" como puerto por defecto para la página web del Web-IO.

-

En este ejemplo mantenemos el resto de los parámetros con los valores estándar. Para finalizar este diálogo, pulse "Agregar" y luego "Guardar" en la lista de inventario.

-

A continuación, es necesario notificar a Microwall en forma de una ruta estática que la red de la isla 1 está disponible a través de la conexión VPN. Entre a la opción del menú "Red" dentro de "Ajustes básicos". Para crear una nueva ruta pulse el símbolo de más dentro de "Rutas estáticas". La ruta lleva a la red de la isla 1 con los datos de "Net-ID" y "Subnet-Maske" a través de la interfaz de VPN 10.10.10.1 ("Gateway") del Microwall. Pulsando "Agregar" y luego "Guardar" se finaliza la configuración del Microwall como servidor de VPN.

2. Configuración de Microwall como cliente de VPN

-

Inicie un navegador en el LAN del cliente y abra vía https una conexión con Microwall que deba trabajar como cliente de VPN (10.20.0.62).

-

Navegue a través de "Home" hasta la página "Cliente VPN" y pulse "Cargar" dentro de "Cargar configuración". Seleccione el archivo de configuración generado anteriormente en el servidor VPN y confirme la carga.

-

Active el cliente VPN y pulse luego "Guardar". Debajo de la opción "Activar cliente" debería cambiar en un breve espacio de tiempo el estado del túnel VPN a "Abierto".

-

A continuación, es necesario también notificar al Microwall para el cliente de VPN, en forma de una ruta estática, que la red opuesta de la isla 2 está disponible a través de la conexión VPN. Entre a la opción del menú "Red" dentro de "Ajustes básicos". Para crear una nueva ruta pulse el símbolo de más dentro de "Rutas estáticas". La ruta lleva a la red de la isla 2 con los datos de "Net-ID" y "Subnet Maske" a través de la interfaz de VPN 10.10.10.2 ("Gateway") del Microwall. Pulsando "Agregar" y "Guardar" se finaliza la configuración del Microwall como cliente de VPN.

3. Prueba de la conexión VPN

-

Con un navegador en el ordenador (10.130.0.60) se puede ahora acceder a la página web del Web-IO (10.110.0.50) en la isla 2. El túnel VPN WireGuard garantiza la codificación de los datos y su integridad, además de la autenticación del cliente de la VPN.

-

¡Lo mejor es probarlo!

Si lo desea, ponemos a su disposición un Microwall gratuitamente durante un periodo de cuatro semanas.

Solicitar dispositivo de prueba -

Thomas Clever

t.clever@wut.de

Nuestros técnicos están a su disposición en el teléfono +49 202/2680-110 (lu-vi de 8-17 horas)